Le FRENCH HACKERS CONFERENCE

6 & 7 of July 2019 PARIS

Cité des Sciences

Like the 2018 edition, the event will be held inside the

Cité des Sciences,

inside the La Villette park, located north-east of Paris.

FULL TIMELINE

Bug Bounty Opening

Brand new bug bounty scopes for this year. And a HUGE SURPRISE for you all. Don't miss the opening talk.

MORE ↦[FR] Phish & Profit

Ingénierie sociale, négligences, comportements à risques : les utilisateurs jouent un rôle crucial dans la sécurité des systèmes d'informations. Le phishing, attaque connue par tous et utilisée depuis des dizaines d’années, reste l’une des attaques...

MORE ↦[FR] Initiation au Bug Bounty

BitK is a top-level Bug Bounty Hunter, and a member of @HexpressoCTF Team

Just after the Bug Bounty Opening, he'll lead a workshop on:

- Setting up a real PRO HUNTER toolset on your machine.

- Give you hints on how to get started on a Scope.

- D...

[EN] Hacking 50 million users using 123456

The talk will revolve around a 200day+ hack authorised by a VC on its investments as a black box red teaming where we will show some interesting business logic bypasses on payment gateways etc, patching well known tools to return more juice, bland...

MORE ↦[FR] Initiation au CTF

You'd like to enjoy our wargame but you don't know where to start ? No worries, Big5 and Sébastien Josset got your back ! Within an hour, you'll have some basics regarding cryptography, forensic, web challenges & so on.

Bring your laptops running...

MORE ↦[EN] Analyzing CVE-2018-8453 : An interesting tale of UAF and Double Free in Windows Kernel

In this talk, we discuss intricate details of exploitation of CVE-2018-8453, a vulnerability in win32.sys Microsoft Windows driver. It which was reported by Kaspersky Lab as it was being used in highly targeted attacks.

In this talk, we discuss i...

MORE ↦BREAK DEJEUNER

[EN] Attacking & Defending AWS S3 Bucket

In the recent past, we have seen various well-known organizations encountered AWS S3 bucket data leak exposing millions of customer records and confidential corporate information. Hackers enumerate and try to find out publicly accessible S3 buckets...

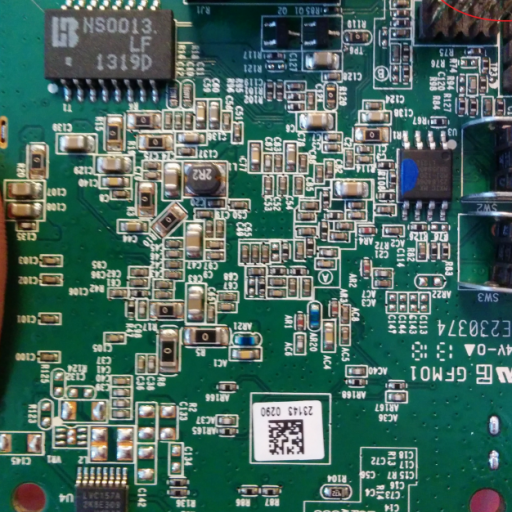

MORE ↦[FR] IoT self-p0wnage for fun and profit

Et si l'on piratait un objet connecté avec un investissement minimal, en le retournant contre lui-même et ses semblables ? Un genre d'objet connecté Berserk, qui servirait à poncer ses congénères ?

Ce talk se propose de présenter une approche ori...

MORE ↦[FR] Retex sur le hacking de Smart City

Ce talk fait le tour des principales faiblesses identifiées sur une Smart City au cours d’un test d’intrusion multi-scénarios donnant ainsi crédit aux pires scénarios d’attaques fictifs sur les villes du futur. Les 3 scénarios suivants ont été étud...

MORE ↦[FR] The return of FAIFA and HomePlugPWN: Make Power-Line Communication hacks great again!

Les équipements de type courant Porteur en Ligne, que l'on connaît sous le nom de CPL, ont su s'imposer dans nos maisons de différentes manières: - pour étendre la connectivité internet de notre logement; - mais aussi lorsque les fournisseurs inter...

MORE ↦BREAK / LA PAUSE

[EN] An Inconvenient Truth: Evading the Ransomware Protection in Windows 10

About Soya Aoyama @SoyaAoyama

Soya Aoyama is security researcher at Fujitsu System Integration Laboratories Limited.Soya has been working for Fujitsu more than 20 years as software developer of Windows, and had been writing NDIS drivers, Bluet...

MORE ↦[FR] Sysmon internals

Sysmon est l'un des outils "SysInternals", il permet de tracer une partie de l'activité d'une machine et la journalise dans des journaux d'événements. Cette présentation a pour but de présenter comment fonctionne Sysmon en interne, c'est à dire com...

MORE ↦[EN] You Own Your Computer, I Own You: Lessons from the CIA

Remote access to a brain is the ultimate in biohacking & negates all others. Governments have attempted to control the brain for years, and in this presentation, I cover the remote brain hacking techniques which the US CIA has deemed successful & r...

MORE ↦Résultats & Présentation du Spying Challenge 2019

[EN] Mature, Secure and Vulnerable. Hackers still hold your privacy in their hands

New technologies are constantly appearing in our life. Nowadays the mobile world is moving to 5G. However, there are billions of subscribers who still use GSM and UMTS networks, which rely on the SS7 (Signaling System #7) protocol stack. When the S...

MORE ↦[EN] I PWN thee, I PWN thee not!

Attackers love it when defenses fail. Implementing defenses without properly understanding the risks and threats is usually a waste of money and resources. This is a frank discussion of what control failures an attacker looks for when attempting to...

MORE ↦[FR] Hack Nintendo Switch, 1 an après ça donne quoi ?

Il y a tout juste 1 an (juin 2018) la Nintendo Switch était crackée, que s'est il passé au niveau hack de la Switch en 1 an, comment Nintendo à riposté (niveau hardware et côté légal), quelles possibilités sont possible ou non, l'avenir du hack de...

MORE ↦[EN] Learning how to code doing some hacking and creating AI programs to beat video games

This is a two parts workshop. The first one will teach how to code using as an example, some basic hacking techniques in Linux. The second part will teach how to code this time using Open AI Gym programming an agent to beat classic video games. Lea...

MORE ↦[FR] Active Directory security: 8 (very) low hanging fruits and how to smash those attack paths

Abstract

Pentester or attacker often exploit the same obvious vulnerabilities in Active directory. Come learn how to exploit and mitigate them.

Storyline

Welcome in PacFirm, the most insecure network ever, we have a very large Active Direct...

MORE ↦[FR] Comment hacker sa propre serrure

[FR] GNUradio for dummies

À l'aide de quelques exercices pratiques, chaque participant pourra :

- piger le principe de GRC

- construire deux ou trois applications simplissimes en mode "stand alone" (géné de fonction, affichage d'un signal en mode scope, affichage d'un spec...

[FR] Workshop Lockpicking par l'ACF

{FR] Application Security 101

This workshop will try to explain you from the very beginning the most common vulnerabilities identified in x86_32 binary applications, i.e. buffer overflow, use-after-free, format string and integer under/overflow.

This workshop starts with the...

MORE ↦[FR] Hack CI/CD AWS

CE WORKSHOP EST LIMITÉ À 20 PERSONNES

Nous souhaitons proposer un workshop au cours duquel les participants auront à définir et mettre en œuvre des scénarios d’attaque d’une chaîne CI/CD déployée sur une infrastructure AWS. L’objectif est de leur...

MORE ↦[FR] OSINT Family Edition

WorkShop proposé en lien avec OSINT-FR. OSINT-FR est une communauté basée sur le social engineering, l'OSINT et toutes les autres pratiques qui en découlent.

L'idée de ce WorkShop est de se servir des données de réseaux sociaux connues (Twitter,...

MORE ↦